Die Vorteile von Zwei-Faktor-Authentifizierung sind in der Welt der Cybersecurity bekannt. Die Sicherheit wird erheblich verbessert, wenn Sie zwei der folgenden drei Arten der Authentifizierung verwenden: Etwas, das Sie kennen, etwas, das Sie haben, oder etwas, das Sie sind.

Die Zwei-Faktor-Authentifizierung wird von den großen Internet-Unternehmen stark gefördert. Die Akzeptanz ist jedoch immer noch nicht global, hauptsächlich aufgrund von Problemen im Zusammenhang mit der Benutzerfreundlichkeit und der wahrgenommenen Komplexität der Prozedur.

Eine ähnliche Situation findet man in der physikalischen Sicherheitswelt mit Zugangskontrollsystemen wieder. Organisationen wissen, dass Schlüsselkarten verloren gehen oder gestohlen werden können, dass Zugangscodes vergessen oder geteilt werden und dass Türen aus Gründen der Bequemlichkeit oder Gewohnheit offen gehalten werden.

Diese Fehler können vom Sicherheitspersonal vor Ort teilweise aufgefangen werden, jedoch nur mit erheblichen Kosten – insbesondere, wenn mehrere Einstiegspunkte vorhanden sind. Gesichtserkennungsanalysen, in Kombination mit Zugangskontroll- und Videomanagementsysteme (VMS), können diese Kosten auf einen Bruchteil reduzieren.

Die Zwei-Faktor-Authentifizierung in der Praxis

Bei einer Organisation, die Gesichtserkennungsanalyse mit ihrem vorhandenen Schlüsselkartensystem verwendet, erfolgt der Zugang zu den Sicherheitsbereichen über Türen mit Kartenlesern.

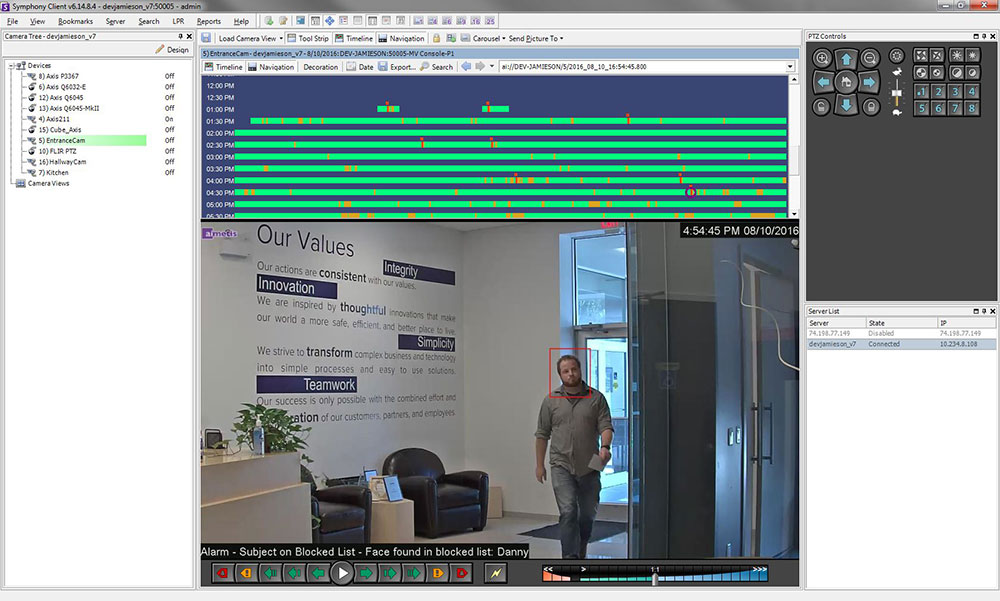

Wenn sich eine Person dem Eingang eines sicheren Bereichs nähert, erfasst eine Überwachungskamera das Bild ihres Gesichts und die Gesichtserkennungsanalyse, die in das VMS integriert ist, vergleicht sofort das Gesicht mit einer davor angelegten Liste berechtigter Personen. Wenn die Person die Zugangsberechtigung besitzt, weist das VMS das Zugangskontrollsystem an, den Zutritt mit Karte zu gewähren. Falls nicht-autorisierte Personen erkannt werden, kann das VMS das Zugangskontrollsystem anweisen, den Zugang zu sperren, das Sicherheitspersonal zu benachrichtigen und die Kamera am Monitor aufzuschalten.

Schlagende Vorteile

Gesichtserkennungsanalysen können die Zugangskontrollsysteme auf verschiedene Art verbessern. Zum einen stellen sie ein zusätzliches Maß an Schutz dar, und die sofortige Gesichtserkennung behindert den autorisierten Mitarbeiterverkehr nicht. Somit müssen Mitarbeiter weder direkt in die Kamera schauen noch stehen bleiben.

Zudem haben die Mitarbeiter keinen physischen Kontakt mit einem biometrischen Sensor oder einem anderen Gerät. Dies hat den Vorteil, dass beispielsweise keine schmutzigen Fingerabdruckleser oder verkeimte Tastaturen berührt werden müssen.

Des Weiteren verbessern Gesichtserkennungsanalysen den Einsatz von Schlüsselkartensystemen durch Erkennung von Zugriffsversuchen mit gültigen Karten, die noch nicht als verloren oder gestohlen gemeldet wurden.

Der Einsatz von Tastatursystemen durch Erkennung von Zugriffsversuchen wird mithilfe von Codes für den gemeinsamen Zugriff verbessert. Außerdem werden potenziell unberechtigte Sicherheitsangriffe vermieden, indem die Sicherheit unbekannter oder gebannter Personen in der Nähe von Sicherheitsbereichen gemeldet wird.

Einsatz der Zwei-Faktor-Authentifizierung

Während das Design der intelligenten Gesichtserkennungsanalyse auf dem neuesten Stand bleibt, ist die Implementierung der Zwei-Faktor-Authentifizierung in einem Zugangskontrollsystem ein weitaus einfacherer Prozess. Ein modernes VMS sollte eine relativ einfache Schnittstelle (typischerweise webbasiert) bereitstellen, um die Konfiguration der Gesichtserkennungsanalyse zu unterstützen.

Im Hinblick auf die Integration des VMS mit dem Zugangskontrollsystem löst die Erkennung einer nicht-autorisierten Person im VMS ein Regelwerk aus, das wiederum das Ereignis an das Zugangskontrollsystem übermittelt.

Abhängig von den Fähigkeiten von VMS und Zugangskontrollsystemen können verschiedene Integrationsansätze erforderlich sein. Die Kombination von VMS und Zugangskontrollsystem sowie die zertifizierte SDK-basierte Integration zwischen VMS und Zugangskontrollsystem sind zwei Integrationsansätze. Standardisierte Schnittstellen wie OPC oder TPC und eine Hardwarebasierte I/O-Kommunikation sind zwei weitere Möglichkeiten.

Effektive, unaufdringliche Sicherheit

Der Schlüssel zum Erfolg eines Sicherheitsprogramms ist die Fähigkeit des Unternehmens, es tatsächlich zu implementieren und umzusetzen. Gesichtserkennungsanalysen machen eine Zwei-Faktor-Authentifizierung für Organisationen möglich, ohne dass zusätzliche Belastungen oder Probleme im täglichen Betrieb entstehen.